Lernen Sie die Phasen eines Softwareentwicklungslebenszyklus kennen und erfahren Sie, wie Sie Sicherheit in einen SDLC einbauen oder einen bestehenden SDLC auf die nächste Stufe heben können: den sicheren SDLC.

Bedeutung von Sicherheit und Datenschutz für die App-Entwicklung

Sicherheit und Datenschutz sind für die App-Entwicklung von entscheidender Bedeutung. Die Branche ist auf diese Eigenschaften angewiesen. Wenn eine App nicht über diese Schutzmechanismen verfügt, kann sich dies nachteilig auf den Cashflow und die Kundenbindung auswirken.

Durch diese zusätzliche Sicherheit können Entwickler sicherstellen, dass sie Kundendaten und geistiges Eigentum schützen. Sie können auch Wettbewerber recherchieren und Websites aus anderen Ländern testen. VPNs helfen dabei, Datenlecks zu verhindern und den Online-Datenschutz insgesamt zu verbessern.

Datenschutzverstöße sind bedauerlich, aber sie passieren aufgrund schlechter Cybersicherheitspraktiken. Anspruchsvolle Hacker können auf sensible Kundendaten zugreifen, was für App-Entwickler nachteilig sein kann.

Mit einem VPN werden alle Daten, die vom Computer und Gerät des App-Entwicklers kommen, verschlüsselt, was die Daten für Hacker unbrauchbar macht. Diese Art der Verschlüsselung ist vergleichbar mit dem, was Banken zum Schutz ihrer Kunden verwenden.

Viele App-Entwickler haben eigene Designs, Apps und andere Arbeiten, die wertvolles geistiges Eigentum darstellen. Manche Leute könnten diese Informationen stehlen wollen.

Als Entwickler müssen Sie daher die Konkurrenz untersuchen, um Ihr Produkt zu optimieren. Wenn Sie dies auf diskrete Weise tun möchten, sollten Sie ein VPN verwenden. Das ist besonders praktisch, wenn Sie Websites oder Webanwendungen aus anderen Ländern testen müssen.

Was ist ein sicherer Softwareentwicklungs-Lebenszyklus (SDLC)?

Wenn es um die Erstellung, Freigabe und Wartung funktionaler Software geht, haben die meisten Unternehmen eine gut geölte Maschine im Einsatz.

Bei der Sicherung dieser Software sieht es jedoch nicht so gut aus. Viele Entwicklungsteams sehen Sicherheit immer noch als Störfaktor an – als etwas, das Hürden aufwirft und sie zu Nacharbeiten zwingt und sie davon abhält, coole neue Funktionen auf den Markt zu bringen.

Unsichere Software stellt jedoch ein zunehmendes Risiko für Unternehmen dar. Coole neue Funktionen werden Sie oder Ihre Kunden nicht schützen, wenn Ihr Produkt für Hacker ausnutzbare Schwachstellen bietet. Stattdessen muss Ihr Team die Sicherheit in den gesamten Lebenszyklus der Softwareentwicklung (SDLC) integrieren, damit sie die Bereitstellung hochwertiger, hochsicherer Produkte auf dem Markt ermöglicht, anstatt sie zu behindern.

Was ist ein sicherer SDLC und warum sollte ich mich dafür interessieren?

Ein Softwareentwicklungs-Lebenszyklus (SDLC) ist ein Rahmen für den Prozess der Erstellung einer Anwendung vom Beginn bis zur Stilllegung. Im Laufe der Jahre haben sich mehrere SDLC-Modelle herausgebildet – von Wasserfall und iterativ bis hin zu agil und CI/CD, die die Geschwindigkeit und Häufigkeit der Bereitstellung erhöhen.

Phasen im sicheren SDLC

SDLCs umfassen im Allgemeinen die folgenden Phasen:

- Planung und Anforderungen

- Architektur und Entwurf

- Testplanung

- Kodierung

- Testen und Ergebnisse

- Freigabe und Wartung

In früheren Zeiten führten Unternehmen sicherheitsrelevante Aktivitäten in der Regel nur als Teil der Tests durch – am Ende des SDLC. Aufgrund dieser späten Technik wurden Bugs, Fehler und andere Schwachstellen erst dann entdeckt, wenn ihre Behebung sehr viel teurer und zeitaufwändiger war. Schlimmer noch, es werden überhaupt keine Sicherheitslücken gefunden.

Das Systems Sciences Institute von IBM berichtete, dass es sechsmal teurer ist, einen Fehler zu beheben, der während der Implementierung gefunden wurde, als einen, der während der Entwicklung identifiziert wurde. Nach Angaben von IBM können die Kosten für die Behebung von Fehlern, die während der Testphase gefunden werden, 15 Mal höher sein als die Kosten für die Behebung von Fehlern, die während der Entwicklung gefunden werden.

Es ist schneller, billiger und effektiver, Sicherheitstests in den gesamten SDLC zu integrieren.

Es ist daher viel besser, um nicht zu sagen schneller und billiger, Sicherheitstests in den gesamten SDLC zu integrieren, nicht nur am Ende, um Schwachstellen frühzeitig zu entdecken und zu beseitigen und Sicherheit effektiv einzubauen. Zu den Aktivitäten zur Gewährleistung der Sicherheit gehören die Architekturanalyse während des Entwurfs, die Codeüberprüfung während der Codierung und Erstellung sowie Penetrationstests vor der Veröffentlichung. Hier sind einige der wichtigsten Vorteile eines sicheren SDLC-Ansatzes:

Die Software ist sicherer, da die Sicherheit ein ständiges Anliegen ist.

Alle Beteiligten sind sich der Sicherheitsaspekte bewusst.

Sie erkennen Designfehler frühzeitig, noch bevor sie in den Code einfließen.

Sie senken Ihre Kosten dank der frühzeitigen Erkennung und Behebung von Fehlern.

Sie verringern die allgemeinen Geschäftsrisiken für Ihr Unternehmen.

Wie funktioniert ein sicherer SDLC?

Im Allgemeinen beinhaltet ein sicherer SDLC die Integration von Sicherheitstests und anderen Aktivitäten in einen bestehenden Entwicklungsprozess. Beispiele hierfür sind das Schreiben von Sicherheitsanforderungen zusammen mit funktionalen Anforderungen und die Durchführung einer Architektur-Risikoanalyse während der Entwurfsphase des SDLC.

Es gibt zahlreiche sichere SDLC-Modelle, aber eines der bekanntesten ist der Microsoft Security Development Lifecycle (MS SDL), der 12 Verfahren beschreibt, die Unternehmen anwenden können, um die Sicherheit ihrer Software zu erhöhen. Anfang dieses Jahres veröffentlichte das NIST die endgültige Version seines Secure Software Development Framework, das sich auf sicherheitsrelevante Prozesse konzentriert, die Unternehmen in ihren bestehenden SDLC integrieren können.

Wie fange ich an?

Als Entwickler oder Tester können Sie hier einige Dinge tun, um einen sicheren SDLC einzuführen und die Sicherheit in Ihrem Unternehmen zu verbessern:

Informieren Sie sich und Ihre Mitarbeiter über die besten Praktiken zur sicheren Programmierung und die verfügbaren Frameworks für die Sicherheit.

Führen Sie zu Beginn eine Risikoanalyse der Architektur durch.

Berücksichtigen Sie die Sicherheit bei der Planung und Erstellung von Testfällen.

Verwenden Sie Code-Scan-Tools für die statische und dynamische Analyse sowie für interaktive Sicherheitstests von Anwendungen.

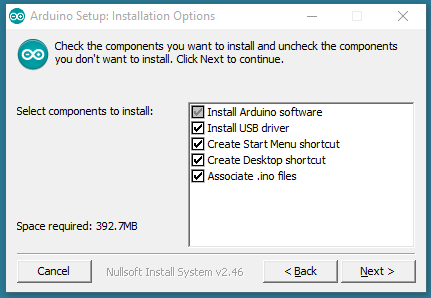

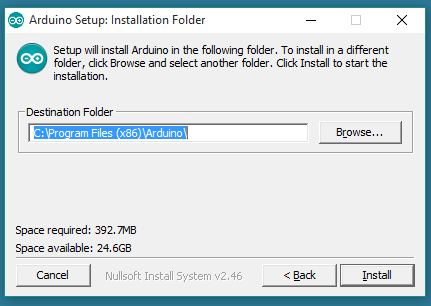

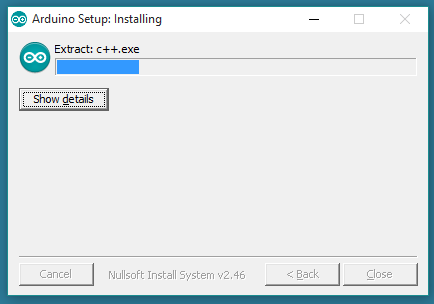

Einen grundlegend sicheren SDLC einrichten

Wie gehe ich über diese Grundlagen hinaus?

Neben diesen Grundlagen muss das Management einen strategischen Ansatz entwickeln, um eine größere Wirkung zu erzielen. Wenn Sie ein Entscheidungsträger sind, der daran interessiert ist, einen vollständigen sicheren SDLC von Grund auf zu implementieren, finden Sie hier den richtigen Einstieg:

Durchführung einer Lückenanalyse, um festzustellen, welche Aktivitäten und Richtlinien in Ihrem Unternehmen existieren und wie effektiv sie sind.

Erstellen Sie eine Software-Sicherheitsinitiative (SSI), die realistische und erreichbare Ziele mit definierten Erfolgsmaßstäben enthält.

Formalisieren Sie Prozesse für Sicherheitsaktivitäten innerhalb Ihrer SSI.

Investieren Sie in Schulungen zur sicheren Kodierung für Entwickler und in geeignete Tools.

Nutzen Sie bei Bedarf externe Hilfe.

Bringen Sie Ihren sicheren SDLC auf die nächste Stufe

Was kommt als Nächstes?

Vewendet Ihr Unternehmen bereits einen sicheren SDLC an? Fantastisch, gut gemacht! Aber es gibt immer Raum für Verbesserungen. Eine Möglichkeit, Ihren Stand zu bestimmen, ist die Bewertung Ihres Sicherheitsprogramms im Vergleich zu realen Programmen in anderen Unternehmen. Das Building Security In Maturity Model (BSIMM) kann dabei helfen. In den letzten zehn Jahren hat das BSIMM die Sicherheitsaktivitäten von mehr als 100 Unternehmen untersucht. Da jedes Unternehmen und jeder SDLC anders ist, sagt Ihnen das BSIMM nicht genau, was Sie tun sollten. Aber sein Beobachtungsmodell zeigt Ihnen, wie andere in Ihrer Branche vorgehen – was funktioniert und was nicht.